In dieser Woche war im „Happy Bootstrapping“ Podcast Caspar von Wrede von Keepthescore.com zu Gast – Keepthescore ist ein Online Scoreboard, welches für Streamer, Schulen und Hogwarts interessant ist. Wir haben auch ein wenig über Technik gesprochen, Details zur Infrastruktur findest du in einem der News Artikel weiter unten.

Dank diverser Sicherheitslücken wird es hier nicht langweilig – falls ich interessante Themen übersehen habe – schick mir diese gerne zu – Vielen Dank.

allesnurgecloud.com ist ein kuratierter Newsletter mit Inhalten aus der Open-Source, Cloud und IT-Welt.

Für weiteren Content folge mir gerne auf Twitter, Mastodon oder LinkedIn.

Möchtest du den Newsletter wöchentlich per E-Mail erhalten?

Einfach hier abonnieren:

HTTP/2 Zero-Day Lücken: Neuer Rekord bei DDoS Attacken

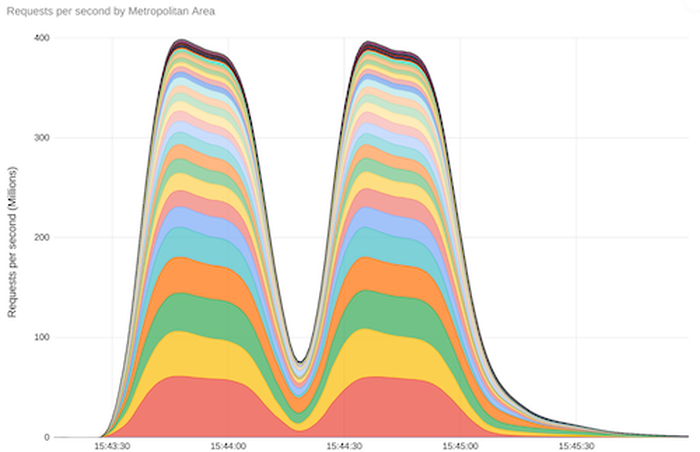

Cloudflare, Google und AWS haben in der letzten Woche Details zu diversen rekordverdächtigen DDoS Attacken veröffentlicht, die alle auf einer Zero-Day-Lücke im HTTP/2 Protokoll basieren. Bei Cloudflare findest du eine technische Zusammenfassung der „Rapid-Reset“ getauften Lücke.

Im CVE-2023-44487 gibt es weitere Details und viele Links zu Projekten, die mittlerweile Fixes eingespielt haben. Die Liste ist lang, mit dabei sind nginx, Apache Tomcat, Caddy und Varnish. Da der entsprechende Code von den Programmiersprachen darunter sind damit geschriebene Projekte ebenfalls anfällig – es gibt unter anderem FIxe für die Sprache Go und hier für NodeJS.

Im Prinzip nützt „Rapid Reset“ ein Feature von HTTP/2 aus – Anfragen können hier mit einem Feature namens „stream cancellation“ vorzeitig abgebrochen werden. Macht man dieses „Request“, „Cancel“, „Request“, „Cancel“ – Spiel nun hoch automatisiert und in großem Scale, so kann man damit ein Vielfaches an Traffic erzeugen, da der Server unter dem Overhead der Connections zusammenbricht. Laut Cloudflare reichen dafür schon „mittel große Botnetze“ aus. Man nennt solche Attacken dann auch „Amplification Attack“, da sich dieser Effekt dann entsprechend verstärkt.

Cloudflare hat hier weitere Details zur Attacke, falls ich das zu oberflächlich erklärt habe. Cloudflare hat auf Basis von „Rapid Reset“ seit dem 25. August 2023 diverse Attacken abgewehrt – die Größte davon mit über 201 Millionen Requests pro Sekunde.

Google gab in dem Zuge bekannt, die bisher größte DDoS Attacke abgewehrt zu haben: Im August 2023 gab es einen Angriff, der bei 398 Millionen Requests pro Sekunde seinen Peak erreichte – das ist über 7,5-mal so viel, wie der letzte Rekord DDoS Angriff aus dem August 2022. Google gibt außerdem an, dass man sich mit „Industry Stakeholders“ vorab zur Lücke koordiniert und Gegenmaßnahmen abgesprochen habe.

Cloudflare und Google geben in ihren entsprechenden Artikeln noch diverse Tipps zum Umgang mit der Lücke. Dabei sind natürlich auch die üblichen Produktvorschläge aus dem eigenen Hause, allerdings sollte man sich das trotzdem durchlesen. Neben den generellen Empfehlungen zu „regelmäßigem Patching“ und Layer-7 Protection stehen da auch andere, eigentlich selbstverständliche, Empfehlungen zum Thema Verständnis des Traffic-Flows und einer externen DDoS Protection, da man den Traffic außerhalb des eigenen Data Centers einfacher abwehren könne, als wenn er mal im DC angekommen sei.

Internetkonzerne wehren massiven Cyberangriff ab

Return-to-Office durch Coffee Badging!?

Ok, das musstest du auch erstmal googlen, oder wusstest du schon, was „Coffee-Badging“ ist?

Als „Coffee-Badging“ bezeichnet man ein Büroaufenthalt für mehrere Stunden, aber halt nicht den ganzen Tag. Dann war man da und hat seine Pflicht erfüllt, aber konnte trotzdem zu Hause weiterarbeiten (oder andere Dinge machen und äh abends arbeiten).

Im verlinkten Artikel im Business Punk finden sich zudem ein paar Zahlen zu den deutschen Arbeitnehmern:

- 46 % der deutschen Arbeitnehmenden sollen wieder Vollzeit im Büro arbeiten

- nur 18 % von Ihnen möchten das aber wirklich machen

- Für mich überraschende 64 Prozent bevorzugen die Hybridarbeit – 40 % möchten eine feste Home-Office-Tage-Regelung, 24 % eine flexible Lösung.

- 18 % möchten vollständig Remote Arbeiten

Das sind die Ergebnisse, der „State of Hybrid Work 2023“ Studie, welche Owl Labs durchgeführt hat.

38 Prozent der Befragten gaben jedenfalls an, bereits „Coffee Badging“ betrieben zu haben. Was ist denn das Gegenteil davon, also wenn man länger im Büro bleibt, damit man mal herauskommt? Home-Calypse?

Auch spannend in der Studie:

- 33 Prozent wünschen sich in den nächsten 2 Jahren eine bessere Videokonferenzsoftware

- Einen KI-Assistenten wünschen sich 26 % (für die Reisekostenabrechnung? Terminfindung? Oder um anstelle sich selbst an Terminen teilzunehmen?)

- Ein Virtual-Reality-Headset wollen noch 19 % der Befragten haben

Also ich kannte bisher nur „Büro-Hopping“, von einem Standort zum nächsten Fahren, für den nächsten Termin (früher war das, also pre 2020) – aber „Coffee Badging“, das kannte ich bisher nicht – du?

Ein neuer Trend ist auf dem Vormarsch: Vermehrte Präsenzpflicht führt zu Coffee-Badging

Sponsored

8gears Container Registry

Container Images unterscheiden sich deutlich von anderen Artefakten hinsichtlich ihrer ständigen Verfügbarkeit.

Im Gegensatz zu NPM oder JAR Artefakte müssen Container Images für den operativen Betrieb der Anwendung durchgehend verfügbar sein. Auch sollte die Registry nicht auf den gleichen Clustern laufen wie die Anwendungen, um den MTTR (mean time to recovery) möglichst kurzzuhalten. Selbstverständlich sollte die Registry hochverfügbar ausgelegt werden, mit ansprechenden Datenbanken und Buckets.

Wenn es bloss jemanden gäbe, der das Ganze für einen übernehmen könnte?

Die 8gears Container Registry ist ein Harbor-basierte Container-Registry Service. Angeboten und betrieben von Harbor Projektbetreuern und Mitwirkenden.

Hochverfügbar in verschiedenen EU Datenzentren ganz in deiner Nähe.

Update Wirwarr bei Postman Update & Alternativen

Die beliebte API Testing Suite Postman bereitet sich wohl aktuell auf ein „subscription-only“ Modell vor. Wie User bei „Hacker News“ berichten, muss man mit dem aktuellen Update auch in der „freien“ Variante einen Account auf anlegen, um das Update abzuschließen. Bricht man dies ab, so werden bestehende Collections und Variablen gelöscht.

Das ist eine „ungünstige“ Vorgehensweise, die immerhin 170 HN News Kommentare zum Vorfall beschert.

Insomnia, eine Postman Alternative, hat wohl eine ähnliche Vorgehensweise gewählt und sich ebenfalls beliebt gemacht.

In den Kommentaren werden 2 Open-Source Alternativen genannt:

- httpie – gibt es als Desktop Version und fürs Terminal – ist schon etwas anderes, als Postman – aber deutlich einfacher zu verstehen, als sich sämtliche cURL Optionen zu merken. Die Terminal-Version ist schön und intuitiv gestaltet und hilft beispielsweise durch im Default Farben und formatierten Output.

- bruno – nicht nur wegen des Namens cool – trotzdem auch eine leichtgewichtige Alternative zu den oben genannten Insomnia und Postman. Das Besondere an Bruno ist, dass die Inhalte im Filesystem abgelegt werden und somit durch git versioniert und geshared werden können. Man verspricht zudem für immer Open-Source zu bleiben – und zeigt auch, warum andere Clients aufgrund der VC Fundings gar keine Change haben, ohne einen Subscription Plan auszukommen. Bei bruno fehlt leider noch der openapi & cURL import – der soll aber bald kommen.

Mir war gar nicht klar, dass Postman in der letzten Finanzierungsrunde in 2021 mit 5,6 Milliarden US-Dollar bewertet wurde. Hui, hui, das kann man wohl als Höhepunkt der VC Funding Runde bezeichnen.

Tell HN: Postman update removes all your stuff if you refuse to create account

Cloudlfare Turnstile: Captcha Alternative nun „free for everyone“

In meinen Cloudflare Birthday Week Highlights von letzter Woche habe ich noch ein wichtiges Thema unterschlagen: Cloudflare Turnstile, die Captcha Alternative von Cloudflare, ist nun für alle Pläne kostenlos. Vormals war diese, glaube ich, nur im Enterprise Plan verfügbar.

Laut Cloudflare sind die Captchas ohnehin sinnbefreit, da die Bots diese mittlerweile besser lösen, als die Menschen selbst – 15 % der Besucher geben bei Captchas sogar auf.

Cloudflare Turnstile einzubauen ist einfach, nur ein paar Lines of Code. Natürlich wirbt man auch damit, GDPR compliant zu sein – naja, das ist jetzt wieder eine Grauzone, würde ich mal sagen.

Spannend war, dass man Turnstile beispielsweise beim Eurovision Song Contest Voting 2023 schon live und in Farbe auf Herz und Nieren getestet hat.

Jedenfalls ist der „Managed Mode“ nun free-for all, kommt halt mit dem Cloudflare Logo – aber das wäre bei anderen Möglichkeiten ja auch der Fall. Mit irgendwas bezahlt man halt.

Als Alternative kann man sich noch „Friendly Captcha“ aus München anschauen – da steckt dann auch eine reine deutsche Firma dahinter – auch deren Captcha ist ohne ein Captcha direkt möglich – vielleicht doch den Namen in „Friendly NoCaptcha“ ändern? Naja, „Turnstile“ ist jetzt auch nicht so aussagekräftig.

Cloudflare is free of CAPTCHAs; Turnstile is free for everyone

cURL-Version 8.4.0 behebt Sicherheitslücke – Buffer Overflow (CVE-2023-38545)

Die in der letzten Woche angekündigte Sicherheitslücke in cURL (CVE-2023-38545) ist ein Pufferüberlauf in der Proxy-Funktionalität der cURL library.

Das angegriffene Programm muss also einen SOCKS5 Proxy nutzen, damit der Angreifer seinen Schadcode unterschieben kann. Die Bibliothek kann dann über sehr lange Hostnamen angegriffen werden, da dort ein Pufferüberlauf stattfindet.

Hier müssen also viele Themen zusammenkommen, damit das Ganze wirklich zu einem kritischen Problem wird. Da cURL-Maintainer Daniel Stenberg die Lücke als „schwerste Sicherheitslücke seit langem“ angekündigt hatte, waren diverse Admins recht nervös.

Natürlich muss man das Ganze fixen, aber dennoch sehe ich die Kombination der Lücken in Exim (CVE-2023-42115) gepaart mit glibc (CVE-2023-4911) als deutlich kritischer an – leider hat das in der Öffentlichkeit scheinbar nicht so viel Aufmerksamkeit bekommen.

Daher noch einmal der Hinweis: bitte patchen, Container neu bauen – Hosts neu starten.

Die neue Version ist cURL 8.4.0 und ist bereits in diversen Distributionen über Backports gefixed worden.

Neue cURL-Version behebt Pufferüberlauf bei SOCKS5-Verbindungen

Keepthescore.com Infrastruktur Übersicht

Wie oben bereits geschrieben, hatte ich den aktuellen Podcast-Folge Caspar von Keepthescore.com zu Gast.

Da Caspar vor einiger Zeit einen interessanten Artikel zu seiner Infrastruktur bei keepthescore.com verfasst hat, passt der auch gut hier her – da er mal wieder zeigt, dass man auch mit einer vergleichsweisen einfachen Infrastruktur ein schönes Geschäft aufbauen kann. Vielleicht frage ich ihn auch mal, ob er ihn mal aktualisieren kann.

Rein von den finanziellen Kennzahlen hat er sich mittlerweile verdoppelt. Für sein SaaS nutzte er 2022:

- 2 VPS (Virtual Private Server) bei Digital Ocean

- 1 Managed PostgreSQL Instanz (auch bei DO)

- blue-green deployment über git + ssh

- keine CI/CD Infrastrukru

- keine Container und kein Kubernetes

Und damit hat er dann auch mal die Einbindung seiner Statistiken auf Metallica.com ausgehalten. Die Droplets (Server bei Digital Ocean) haben 8 CPUs (shared), 16GB memory und 80 GB Disk. Kann also jeder für ein paar Euro selber buchen.

Das „Blue-Green“ Deployment macht er über ein einfaches Bash Script, welches eine Floating-IP bei Digital Ocean umschaltet.

So einfach kann „Booring Technology“ sein – und funktioniert dann auch.

Deployment and infrastructure for a bootstrapped webapp with 150k monthly visits

Interaktives E-Mail Server Tutorial inkl. DKIM und Co.

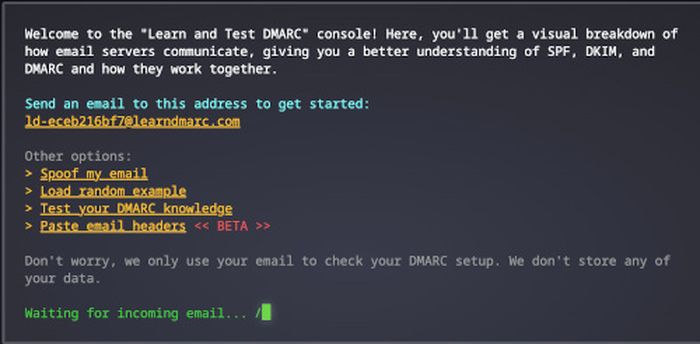

Das E-Mail Tutorial ist für alle hilfreich, die schon immer mal mit DKIM/SPF und der Frage „Wie funktioniert eigentlich E-Mail“ beschäftigen möchten.

Im interaktiven Terminal kann man selbst eine E-Mail schicken und damit testen, oder auch mit einem vorgefertigten Beispiel den E-Mail-Verkehr anhand Header, SPF Prüfung, DKIM Validierung und allen weiteren Aktivitäten schrittweise durchlaufen.

Dazu gibt es noch ein DMARC Quiz und ein Debugging Tool für E-Mail Header. Das Ganze ist echt cool gemacht und auch die alten Hasen können da noch was lernen, glaube ich.

Cool ist echt auch, dass du damit eine eigene E-Mail debuggen und überprüfen kannst.

Grafana: neue Versionen von Grafana, Loki, k6 und Beyla Release

Auch im Hause Grafana gab es im August und September diverse Releases, die ich hier kurz noch zusammenfassen möchte.

Den Anfang macht das Release von Grafana 10.1 mit diversen Verbesserungen zum UI Update der 10.0er-Version. Es gibt unter anderem neue „Flame Graphs“ und Verbesserungen an der Geomap – der Network Layer Ansicht.

Zudem gab es heute (Freitag, 13. Oktober) ein Security-Update für alle Grafana Versionen (10.1.5, 10.0.9, 9.5.13, and 9.4.17.). Die Lücke wird mit Kritikalität „Medium“ eingestuft, und ein Update schadet sicherlich nicht.

In Grafana wurde zudem die Ansicht der Log-Context Integration von Loki verbessert. Als neues Feature ist der neue Log-Query Editor nun mit an Bord.

Für Loki gab es auch eine neue Version 2.9 mit diversen Neuerungen im Bereich „TSDB volume endpoints“, remote rule evaluations und Optimieungen von LogQL.

Im September neu released wurde „Grafana Beyla“ – Beyla hat sich zum Ziel gemacht, alle eBPF Tracing fähigen RED metrics (Rate-Errors-Duration) automatisch für Tracing und Debugging bereitzustellen. Klingt wirklich interessant, finde ich – muss ich mal ausprobieren. Zudem gibt es schon ein Grafana Dashboard für Beyla, um die Daten entsprechend zu visualisieren.

Und schließlich veranstaltet Grafana am 14-15. November über 2 Tage die Observability Con in London . Die Keynote kann nach Anmeldung Live gestreamt werden, die anderen Talks gibt es scheinbar nur on-site.

Grafana 10.1 release: Enhanced flame graphs, new geomap network layer, and more

Schmunzelecke

In Seattle gibt es nun ein „Badge Swiping Service“ für Amazon Mitarbeiter. Ein, äh, Kollege, bietet an, deine Mitarbeiter Badge 2-3 Mal die Woche für dich zu Scannen, um Anwesenheit im Büro vorzutäuschen. Umsonst gibt es das Ganze natürlich nicht.

Ok, es gibt den Service nicht wirklich, aber der Thread hat auf Reddit immerhin (aktuell) 177 Kommentare und 525 Upvotes bekommen.

💡 Link Tipps aus der Open Source Welt

Open Source Roadmap software „roadmap“

Die Kollegen von ploi.io haben ihr Roadmap und Feature Request Tool schon vor längerer Zeit Open-Source veröffentlicht. Da ich das nun selber vielleicht mal wo brauchen kann, dachte ich, du vielleicht auch?

Die Demo ist ganz einfach die Roadmap von Ploi selbst. Du kannst mehrere Projekte anlegen, in denen die User Feature Requests anlegen können.

Diese Requests können dann kategorisiert und gevoted werden. Es gibt zudem ein System für Rechte und Rollen und die Möglichkeit, den Features eine Priorisierung zu verpassen.

Und für die Enterprises ganz cool – SSO via OAuth2 ist in der Open-Source Variante dabei.

https://github.com/ploi/roadmap

Openstatus – Open-Source Synthetic Monitoring

OpenStatus ist eine Open Source Monitoring Lösung für „synthetisches“ Monitoring.

Das Projekt steht noch am Anfang, der Stack ist mit Next.js, Tailwind, Resend und Co. ein aktueller Stack. Aktuell schon buchen kannst du die SaaS Variante, mit deren Hilfe deine Checks von diversen Check-Locations ausgeführt, die Ergebnisse schön visualisiert und auf Status Pages dargestellt werden.

Loslegen kannst du in der Cloud Variante mit dem „Hobby“ Plan umsonst, dieser enthält dann 5 Monitors und 1 Status Page. Auf der Status Page können übrigens auch Incidents dargestellt werden.

Die Roadmap von OpenStatus ist öffentlich – man kann also grob sehen, wo die Reise hingehen wird – und diese auch beeinflussen.

https://github.com/openstatusHQ/openstatus

❓ Feedback & Newsletter Abo

Vielen Dank, dass du es bis hierhin geschafft hast!

Kommentiere gerne oder schicke mir Inhalte, die du passend findest.

Falls dir die Inhalte gefallen haben, kannst du mir gerne auf Twitter folgen.

Gerne kannst du mir ein Bier ausgeben oder mal auf meiner Wunschliste vorbeischauen – Danke!

Möchtest du den Newsletter wöchentlich per E-Mail erhalten?

Einfach hier abonnieren: