Willkommen zu allesnurgecloud.com – Ausgabe #200

Da ist das Ding – Ausgabe #200 – hab Anfangs nie gedacht, dass ich hier mal 200 Ausgaben schreibe.

Anfangs hat das irgendwie als Therapie begonnen, ist ein wenig eskaliert, würde ich sagen.

Vielen Dank an alle Leser:innen – für das tolle Feedback per Mail, Vorschläge zu Themen, Kommentare auf LinkedIn – ohne das Feedback hätte ich vermutlich schon längst aufgegeben. Feedback ist für mich auch, dass der Newsletter eine konstant hohe Öffnungsrate von 65-70% hat – Vielen Dank auch für diese Treue.

Gerne kannst du den Newsletter an deine Kolleg:innen weiterempfehlen – das hilft mir wirklich auch viel weiter, wenn die Subscriber leicht und konstant anwachsen, so ist das auch tolles Feedback – Danke!

Happy Bootstrapping Podcast

Buchhaltung und Jahresabschluß mit KI? Geht nicht, gibt’s nicht – dachte sich Juan und Co-Founder Thomas und die beiden gründeten vor 8 Monaten boring.tax – mittlerweile haben Sie schon 100 Kunden mit ihrer KI basierten Lösung. Im Hintergrund werkelt ein Steuerberater und passt Regeln und Buchungen an, so dass es für dich komplett automatisch läuft. Saubere Sache, will ich unbedingt ausprobieren. Wie man sowas bootstrapped erfährst du in Folge 133 von „Happy Bootstrapping“ (Spotify/Apple Podcasts).

allesnurgecloud.com ist ein kuratierter Newsletter mit Inhalten aus der Open-Source, Cloud und IT-Welt.

Für weiteren Content folge mir gerne auf Twitter, Mastodon oder LinkedIn.

Möchtest du den Newsletter wöchentlich per E-Mail erhalten?

Einfach hier abonnieren:

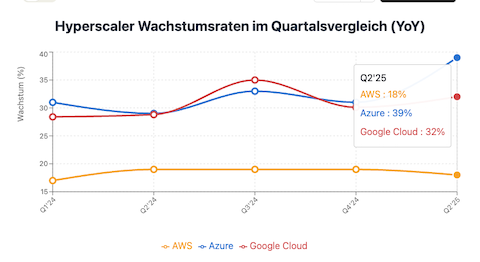

Hyperscaler-Zahlen: Azure wächst AWS davon

Die aktuellen Quartalszahlen der Hyperscaler offenbaren einen dramatischen Wettlauf: AWS führt noch mit 28,8 Mrd. Dollar Quartalsumsatz (+19%), doch Microsoft Azure prescht mit 31% Wachstum voran. Google Cloud legt mit 30,1% zu und knackt erstmals die 12-Milliarden-Marke. Spannend: Im Q2 2025 verlangsamte sich AWS weiter auf nur noch 18% bei 30,9 Mrd. Dollar – Azure hält dagegen das Tempo.

Die Margen-Story verblüfft: AWS druckt Geld wie eine Zentralbank mit 36,9% operativer Marge und wirft 10,6 Mrd. Dollar Gewinn ab. Microsoft veröffentlicht keine separaten Azure-Zahlen, aber das Intelligent Cloud Segment glänzt mit 42,5% Marge. Google Cloud schaffte endlich die Profitabilitätswende – von mageren 9,4% vor einem Jahr auf solide 17,5%.

Wachstumsraten im Quartalsvergleich (YoY):

Der Überholvorgang naht: Bei aktuellen Wachstumsraten könnte Azure zwischen 2026-2027 AWS beim Umsatz überholen. Eine Goldman Sachs CIO-Umfrage zeigt: 56 von 100 IT-Chefs nutzen bereits Azure, nur 48 setzen auf AWS. Für die nächsten drei Jahre erwarten sogar 66 Azure-Nutzung.

Alle drei kämpfen mit massiven Kapazitätsengpässen! AWS-CEO Jassy gibt zu: „Wir könnten schneller wachsen, wenn die Chips schneller kämen.“ Die Antwort? Wahnsinnige Rekordinvestitionen von zusammen über 260 Milliarden Dollar allein für 2025. Apple nutzt übrigens AWS‘ hauseigene Trainium-Chips für KI-Training – eine bemerkenswerte Validierung der AWS-Chip-Strategie.

Der Cloud-Markt erlebt gerade seinen iPhone-Moment. AWS verdient noch am meisten, aber Azure hat die besseren Karten für die Zukunft. Der Kapazitätsengpass zeigt: Die KI-Nachfrage explodiert schneller als alle dachten.

Amazon’s cloud business records 18% growth in second quarter

Stack Overflow Developer Survey 2025: KI-Adoption steigt, Vertrauen sinkt dramatisch

Die frischen Zahlen des Stack Overflow Developer Survey 2025 mit 49.000+ Teilnehmern aus 177 Ländern zeigen ein paradoxes Bild: Während 84% der Entwickler KI-Tools nutzen (Anstieg von 76% im Vorjahr), ist das Vertrauen in die Genauigkeit von 40% auf nur 29% eingebrochen.

Der Hauptfrust? 66% kämpfen mit „fast richtigen“ KI-Lösungen, die mehr Zeit beim Debugging kosten als sie sparen. 45% bestätigen: Das Fixen von KI-generiertem Code dauert länger als erwartet. Wenn’s kompliziert wird, fragen 75% lieber einen Menschen als der KI zu vertrauen.

Besonders erfahrene Entwickler sind skeptisch – nur 2,6% vertrauen KI-Output „stark“, während 20% aktiv misstrauen. Die positive Einstellung zu KI sank von 72% auf 60% Jahr-über-Jahr.

Die vielgehypte KI-Agent-Revolution? Noch nicht da. 52% nutzen keine KI-Agents, weitere 38% planen es auch nicht. „Vibe Coding“ – ganze Apps aus Prompts generieren – machen 72% beruflich gar nicht, weitere 5% lehnen es kategorisch ab.

Python macht den größten Sprung: +7 Prozentpunkte auf 58% Adoption. Rust und Go legen jeweils +2% zu – alle drei profitieren von ihrer KI-Kompatibilität. Bei den LLMs dominiert OpenAI GPT mit 81%, gefolgt von Claude Sonnet (43%), wobei Profis Claude häufiger nutzen als Lernende (45% vs. 30%).

In der KI-Ära suchen Entwickler verstärkt menschliche Verbindung: 84% nutzen Stack Overflow, 67% GitHub, 61% YouTube. Interessant: 35% der Stack Overflow-Besuche resultieren aus KI-bezogenen Problemen – die Plattform wird zur „Human-Verified Source of Truth“ für KI-Code.

32% arbeiten vollständig remote (USA: 45%, Deutschland: 23%). Die Jobzufriedenheit steigt leicht: 24% sind „happy at work“ (vs. 20% im Vorjahr), aber 75% beschreiben sich als „complacent“ oder „not happy“.

Was zählt? „Autonomie und Vertrauen“ rangiert vor Gehalt und „echte Probleme lösen“. Bei Tech-Adoption ist „Reputation für Qualität“ wichtiger als KI-Integration (vorletzter Platz).

Tool-Highlights

- uv (Python Package Manager in Rust) ist mit 74% die „most admired“ SO-Tag-Technologie

- Cargo führt bei Cloud-Dev-Tools (71% Admiration)

- Visual Studio Code bleibt mit 76% die Nr. 1 IDE

- GitHub überholt Jira als begehrtestes Collaboration-Tool

Die Zahlen zeigen eine gesunde Ernüchterung: Entwickler nutzen KI pragmatisch als Werkzeug, aber mit wachsender Skepsis. Die „fast richtig“-Problematik kennt jeder, der mal mit Copilot gearbeitet hat. Dass 36% speziell KI-Programmierung lernen, zeigt: Die Technologie wird bleiben, aber der Hype weicht realistischen Erwartungen.

Besonders spannend finde ich die Community-Renaissance – in Zeiten von halluzinierenden LLMs wird verifiziertes Wissen von Menschen wieder wertvoller. Stack Overflow positioniert sich clever als „KI-Faktenchecker“ – der allerdings auch mit Trafficeinbrüchen zu kämpfen hat – welch Ironie wir hier live beobachten können.

Developers remain willing but reluctant to use AI: The 2025 Developer Survey results are her

Anzeige

Cloud Exit mit „We Manage“ – 80 % Kosten gespart bei Everysize.com

Als everysize mit seiner Cloud-Infrastruktur an Grenzen stieß, fand das Unternehmen in We Manage den idealen Partner.

Das Ergebnis: 80% Kostenreduktion bei gleichzeitiger Leistungssteigerung.

„Der Profi-Sysadmin, den ich inhouse bräuchte, der aber bei mir zu wenig zu tun hätte,“ beschreibt Mitgründer Eugen Falkenstein treffend die Rolle von We Manage für sein Unternehmen.

Durch maßgeschneiderte IT-Operations, 24/7-Monitoring und Cloud-Migration befreite sich everysize vom teuren AWS-Vendor-Lock-in. Die Serverkosten sanken von 50.000 auf nur 10.000 Euro jährlich – bei höherer Zuverlässigkeit und Agilität.

Brauchst du Hilfe bei Cloud-Optimierung oder IT-Operations?

Lies die vollständige Case Study und erfahre, wie auch dein Unternehmen von We Manage profitieren kann – buch dir jetzt einen Termin zum Kennenlernen.

zur Case Study: Warum everysize die AWS Public Cloud hinter sich lässt

Cloudflare vs. Perplexity: Streit um Web-Crawling eskaliert

Im verlinkten Artikel im Cloudflare Blog wird Perplexity massives Fehlverhalten vorgeworfen. Der KI-Dienst nutze getarnte Crawler, um Website-Richtlinien systematisch zu umgehen. Cloudflare’s Tests mit frisch registrierten Domains zeigten: Trotz expliziter robots.txt-Verbote konnte Perplexity detaillierte Informationen über die Testseiten liefern. Nach einer Blockierung wechselte Perplexity auf einen generischen Chrome User-Agent, der täglich 3-6 Millionen Anfragen generiert – zusätzlich zu den 20-25 Millionen deklarierten Anfragen.

„Das Internet basiert auf Vertrauen“, betont Cloudflare. Perplexity rotiere nicht nur durch verschiedene IP-Adressen, sondern wechsle sogar zwischen verschiedenen ASNs (Autonomous System Numbers), um Blockierungen zu umgehen. Als Konsequenz hat Cloudflare Perplexity als verifizierten Bot de-gelistet und in ihre Managed Rules aufgenommen.

Perplexity kontert in ihrer Antwort mit einer fundamentalen Kritik: Man sei kein traditioneller Crawler, sondern ein nutzer-gesteuerter Agent – vergleichbar mit einem digitalen Assistenten, der nur auf konkrete Nutzeranfragen reagiert. Die Daten würden weder gespeichert noch für Training verwendet. Besonders brisant: Perplexity wirft Cloudflare vor, die 3-6 Millionen Anfragen kämen gar nicht von ihnen, sondern von BrowserBase, einem Drittanbieter-Service, den sie nur für etwa 45.000 tägliche Spezialanfragen nutzen.

„Wenn man einen hilfreichen digitalen Assistenten nicht von einem schädlichen Scraper unterscheiden kann, sollte man vielleicht keine Entscheidungen über legitimen Web-Traffic treffen“, kritisiert Perplexity scharf. Sie werfen Cloudflare wahlweise Publicity-Gier oder technische Inkompetenz vor – beides sei für einen Infrastructure-Provider „disqualifizierend“.

Der Konflikt zeigt die wachsenden Spannungen zwischen traditionellen Web-Gatekeepern und KI-Services. Während Cloudflare auf etablierte Web-Standards pocht, argumentiert Perplexity für eine neue Interpretation des offenen Internets, in der KI-Agenten im Auftrag von Nutzern agieren. Die Frage, wer entscheidet, was „legitimer“ Traffic ist, wird zur Grundsatzdebatte über die Zukunft des Webs.

Perplexity is using stealth, undeclared crawlers to evade website no-crawl directives

Warum Slack-Monologe bei Remote Teams funktionieren können

Der Artikel „If you’re remote, ramble“ von Stepan Parunashvili, CEO von Obsidian, beschreibt einen interessanten Ansatz für Remote-Teams von 2-10 Personen: Jeder bekommt seinen eigenen „Ramblings“-Channel im Team-Chat. Die Idee dahinter: ungefilterte Gedanken teilen, ohne Gruppen-Channels zuzuspammen – wie ein persönliches Mikroblog oder Journal innerhalb von Slack.

Bei Obsidian nutzen sie das seit zwei Jahren und es funktioniert überraschend gut. Da sie keine geplanten Meetings haben, ersetzen die Ramblings den klassischen „Water Cooler Talk“. Typische Posts sind Ideen zu Projekten, Gedanken zu Artikeln, „Was wäre wenn“-Vorschläge oder auch mal Urlaubsfotos. 1-3 Posts pro Woche sind normal, die Channels sind standardmäßig gemutet.

Das klingt ähnlich wie die Remote Work Tipps, die ich schon mal vorgestellt hatte – nur strukturierter. Marek Majkowski (Ex-Cloudflare) erzählt bei HackerNews von seinem „Marek’s Bitching“ Channel aus 2014, der später zu „Marek’s Technical Corner“ wurde und über ein Jahrzehnt Bestand hatte. Er betont: „Es ist wichtig, einen Ort zum Ramblen zu haben“ – besonders für „dumme Fragen“ ohne Stigma.

Andere Top-Kommentare sind kritischer:

- „Assigned channels where you are expected to post feels utterly dystopian“ meint codingdave mit 176 Upvotes

- „This ends up as yet another list of channels I need to scan“ kritisiert 9dev

- Mehrere warnen vor „Office Space“-Szenarien: „Well, you only had 15 rambles this week…“

Ein interessanter Punkt von softwaredoug: Manche Leader fühlen sich bedroht, wenn sie Kommunikation nicht kontrollieren. Random Gedanken auf Slack können als „chaotisch“ oder „ablenkend“ gebrandmarkt werden – besonders gefährlich in Kulturen, wo solche Leader das Sagen haben.

Die Idee hat Charme für kleine Teams, aber skaliert vermutlich nicht über 10 Personen. Was bei Obsidian als organische Bottom-Up-Initiative funktioniert, würde als Top-Down-Vorgabe schnell Schwierigkeiten machen.

Bei größeren Teams funktionieren thematische Channels besser – wie das klassische #random oder spezifische Interessensgruppen. Die Gefahr bei persönlichen Channels: Es wird schnell zur Performance-Metrik („Du hast diese Woche nur 2x gerambled!“).

Was haltet ihr davon? Habt ihr ähnliche Erfahrungen mit asynchroner Team-Kommunikation gemacht?

AWS löscht 10-Jahre-Account ohne Warnung

Seuros berichtet über die komplette Löschung seines AWS-Accounts – 10 Jahre Daten, ohne Warnung vernichtet. Am 23. Juli 2025, an seinem Geburtstag, schenkte ihm AWS die digitale Auslöschung.

Seuros hatte eigentlich alles richtig gemacht:

- Multi-Region-Replikation über AWS Europa

- Dead Man’s Switch für Disaster Recovery

- Backup-Architektur nach AWS Best Practices

- Getrennte Verschlüsselungsschlüssel

Das einzige Szenario, das er nicht eingeplant hatte? AWS selbst als Extinction Event.

Die Timeline der Löschung:

- 10. Juli: Verifikationsanfrage mit 5-Tage-Deadline (inkl. Wochenende!)

- 14. Juli: Formular abgelaufen

- 16-20. Juli: Tagelange Stille, dann „wir eskalieren“

- 23. Juli: Account terminiert – Happy Birthday!

- 24-29. Juli: Auf die simple Frage „Existieren meine Daten noch?“ nur Ausweichmanöver

Sein Vergleich trifft ins Schwarze: „You’re answering like I’m Piers Morgan asking ‚Do you condemn October 7th?‘ and you reply with historical complexity dating to 1948.“

Die –dry Run Theorie

Ein AWS-Insider meldete sich: AWS MENA führte Tests an „inaktiven“ Accounts durch. Der Entwickler tippte --dry für einen Dry Run – Standard bei modernen CLIs. Problem: Das interne Tool war in Java geschrieben, das nur single dashes kennt (-dry).

Das --dry wurde ignoriert, der Script lief in Production. Java’s 1995er Parameter-Parsing verwandelte eine Simulation in eine Katastrophe.

Was wirklich verloren ging

Seuros nutzte AWS als „Clean Room“ für Open-Source-Entwicklung. Verloren:

- BreakerMachines, ChronoMachines, RailsLens (Ruby Gems)

- Ein komplettes Programmierbuch

- „Go for Rubyists“ Tutorials

- Jahre unveröffentlichter Arbeit

Die Ironie: Diese Gems laufen wahrscheinlich in AWS‘ eigener Infrastruktur.

Seuros baut jetzt ein kostenloses Tool für den AWS-Exodus. Seine Kunden – über 400k$/Monat AWS-Billing – migrieren zu Oracle OCI, Azure und Google Cloud. Übrigens verspricht AWS‘ eigene Doku 90 Tage Retention bei Account-Schließung. Bei „Verification Failure“? Zero Days. Zero Hours. Zero Mercy.

Diese Geschichte zeigt die dunkle Seite der Cloud-Abhängigkeit. Wenn ein 10-Jahre-Kunde mit perfekter Backup-Strategie so behandelt wird, was passiert dann mit kleineren Accounts?

Die MENA-Region scheint nach eigenen Regeln zu spielen – ein systemisches Problem, das AWS nicht addressiert. Stattdessen 20 Tage Gaslighting und Bitte um 5-Sterne-Bewertungen.

Lesson Learned: Die Cloud ist kein Freund, sondern ein Business. Und wenn deren Business-Interessen mit deiner Daten-Existenz kollidieren, weißt du, wer gewinnt.

AWS deleted my 10-year account and all data without warning

DrawAFish.com Postmortem: Wenn „Vibe-Coding“ auf 4chan trifft

Alden Hallak’s DrawAFish.com schaffte es auf Platz 1 bei Hacker News – ein simples Konzept: Zeichne einen Fisch und schaue ihm beim Schwimmen mit anderen zu. Was als entspanntes „Vibe-Coding“ Projekt mit GitHub Copilot begann, endete in einem spektakulären Security-Debakel mit Nazi-Fischen und Beleidigungen.

Der ausführliche Postmortem liest sich wie ein Best-of der Security-Fails:

- Legacy Admin-Passwort aus Kindheitstagen: Ein 6-stelliges Passwort, das bereits im Neopets-Datenleak auftauchte, blieb im System

- Username-API komplett ohne Authentifizierung – jeder konnte jeden Usernamen ändern

- JWT-Token nicht an spezifische User gebunden – einmal Admin-Token, immer Admin-Token

Das Resultat: 6 Stunden Chaos zwischen 2 und 8 Uhr morgens. Alle Usernamen wurden in Beleidigungen geändert, Nazi-Fische schwammen durchs Aquarium. Ironischerweise bannten sich die Angreifer versehentlich selbst beim Versuch, alle User zu bannen.

Plot-Twist: Der Hacker News User @iceweaselfan44 nutzte dieselbe JWT-Schwachstelle, um als „Robin Hood“ die schlimmsten Fische zu löschen. Nach dem Fix half er sogar beim Refactoring der Security. „The JWT token issue was the only vuln that really required knowing how anything worked“, merkt Hallak an.

Mit 387 Punkten und 103 Kommentaren zeigt die Community verschiedene Perspektiven:

ofjcihen (Top-Kommentar) war einer der „Glücklichen“, die den „school of slur-fish“ live erlebten: „Being in security I laughed because of how egregious it was but also because I knew someone on HN with actual time on their hands would be along soon.“

bombcar verteidigt das Vibe-Coding: „At least two of the issues are pretty common even in designed systems without AI – leaving in a ‚test admin‘ access and verifying tokens but not cross-checking them.“

Die Diskussion zeigt: Es ist nicht nur ein AI-Problem. Die gleichen Fehler passieren auch ohne LLMs – aber Vibe-Coding macht es leichter, funktionierende Prototypen mit Production zu verwechseln.

Hallak’s Fazit ist ehrlich: „LLMs are a tool. They let you generate a lot of code really fast, and sometimes that is good. Sometimes it is not.“ Seine selbstironischen Sticker „LLMs don’t commit code, people do“ (für $100 das Stück) bringen es auf den Punkt.

Das Projekt zeigt perfekt die Spannung zwischen „Move Fast and Break Things“ und verantwortungsvoller Entwicklung. Für ein Spaßprojekt mit Fischen mag das noch witzig sein – bei kritischeren Anwendungen wäre es katastrophal.

DrawAFish.com Postmortem — Aug 3, 2025 Incident

Proxmox feiert 20 Jahre mit großen Updates

Der Proxmox Server feiert sein 20-jähriges Jubiläum mit gleich zwei Major Releases. Die Österreicher zeigen damit, dass Open-Source-Virtualisierung längst Enterprise-reif ist – mit über 1,6 Millionen Hosts weltweit.

Was ist neu in Proxmox VE 9.0?

Das Fundament bildet jetzt Debian 13 „Trixie“ mit Linux Kernel 6.14.8-2. Endlich gibt es Snapshot-Support für thick-provisioned LVM auf Shared Storage – ein Game-Changer für Unternehmen mit klassischen FC- oder iSCSI-SANs. Bisher mussten diese auf Clustered Filesystems ausweichen oder auf Snapshots verzichten.

Besonders spannend: Die neuen SDN Fabrics ermöglichen komplexe geroutete Netzwerke mit OSPF und OpenFabric Support. Damit lassen sich Spine-Leaf-Architekturen für Ceph oder EVPN-Underlays ohne externes Tooling aufbauen. Die HA-Affinity-Rules erlauben präzise Kontrolle über VM-Platzierung – kritische Workloads können gezielt zusammen oder getrennt gehalten werden.

Technische Updates:

- QEMU 10.0.2, LXC 6.0.4, Ceph Squid 19.2.3

- ZFS 2.3.3 mit Live-RAIDZ-Erweiterung

- Komplett überarbeitetes Mobile-Interface mit Rust/Yew-Framework

VMware-Alternative im Fokus

Nach der Broadcom-Übernahme mit teils 10-15fachen Preiserhöhungen schauen sich viele Unternehmen nach Alternativen um. Reddit-Threads zeigen erfolgreiche Migrationen von VMware zu Proxmox – selbst bei hunderten VMs. Proxmox punktet mit transparenten Preisen ab 340€ pro CPU-Sockel/Jahr für Basic Support.

Backup Server 4.0 mit S3-Support

Parallel dazu erschien Proxmox Backup Server 4.0 – ebenfalls auf Debian 13 Basis. Highlight: Native S3-kompatible Object Storage Integration mit lokalem Cache für Performance. Die neuen Auto-Sync-Jobs für Wechselmedien und Live-RAIDZ-Expansion machen das Backup-Management noch flexibler. Preise starten bei 540€ pro Server mit unbegrenztem Storage.

Proxmox Virtual Environment 9.0 with Debian 13 released

GitLab 18.2: KI-Agent-Platform in IDE und Workflow-Status

GitLab hat Version 18.2 mit über 30 Verbesserungen veröffentlicht. Die wichtigsten Features sind die neue Duo Agent Platform (Beta) und Custom Workflow-Status – viele davon kostenlos verfügbar.

Duo Agent Platform direkt in VS Code & JetBrains

Die Duo Agent Platform bringt agentic Chat und Agent Flows in die IDE:

- Agentic Chat: Dateien erstellen/editieren, Pattern-Matching, Code-Fragen

- Agent Flows: Große Implementierungen mit Zugriff auf Issues, MRs und Pipelines

- Support für Model Context Protocol (MCP) zur Anbindung externer Datenquellen

Verfügbar ab Duo Core (auch im Free-Tier mit Limits).

Custom Workflow-Status für Issues (kostenlos)

Teams können endlich eigene Workflow-Status statt nur „Open/Closed“ definieren:

- Status wie „In Review“, „Blocked“, „Testing“ möglich

- Automatische Board-Updates und Bulk-Operations

- Ersetzt Label-Workarounds

Security & Open-Source Features

Immutable Container Tags schützen kritische Images vor Änderungen – kostenlos für alle. Bis zu 5 Protection Rules mit RE2-Regex.

Weitere kostenlose Features:

- Neue Merge Request Homepage mit Workflow- und Role-View

- Workspace Kubernetes Agents instance-weit verfügbar

- GLQL Views mit Sorting & Pagination

Der GitLab Runner 18.2 fixt kritische FIPS-Mode-Bugs und verbessert die Kubernetes-Integration.

Die Custom Workflow-Status sind ein Game-Changer für Teams mit Label-Hacks. Die Duo Agent Platform klingt vielversprechend, aber als Beta würde ich noch abwarten, wobei Beta bei GitLab meist schon recht gut ist.

„Die Kochen auch nur mit Wasser“

Mal schauen, ob es regelmäßig News für eine solche Rubrik gibt – Samstag Abend um 22 Uhr finde ich das aber ne witzige Idee.

- Die Telekom hat 324 Millionen Logs über eine offene Elasticsearch Instanz „verloren“ – insgesamt 729GB, eiei.

- Google Cloud Kunden in us-east1 hatten am 18.7.2025 etwas Spaß, da „An incorrect physical disconnection was made to the active network switch serving our control plane, rather than the redundant unit scheduled for removal.“

Die Kochen halt auch nur mit Wasser.

Hast du Ideen und Einsendungen für diese Kategorie? Gerne her damit.

Schmunzelecke

Doom, aber in Grafana visualisiert – ok, das ist interessant. Ist ein Hackathon Projekt aus 2022 von Grafana das ich bisher nicht kannte (quellcode).

„Tender is like Tinder but only for the loved ones“ – hehe – trytender.app

💡 Link Tipps aus der Open Source Welt

FerrisKey – Hochperformantes Open-Source IAM in Rust

FerrisKey ist eine moderne Open-Source IAM-Lösung (Identity and Access Management), die speziell für Cloud-native Umgebungen entwickelt wurde. Mit seiner in Rust geschriebenen High-Performance API und einem intuitiven React/TypeScript-Frontend bietet es eine robuste Alternative zu traditionellen IAM-Systemen.

Features:

- Blazing Fast: Rust-Backend mit minimaler Latenz und Speichernutzung

- Cloud-Native: Optimiert für Container und Kubernetes-Deployments

- Hexagonale Architektur: Saubere Trennung von Business-Logik und Infrastruktur

- Modernes UI: React + TypeScript + Tailwind CSS

- Memory-Safe: Nutzt Rusts Sicherheitsgarantien

- State Management mit Zustand und React Query

- Einfache Erweiterbarkeit durch Ports & Adapters

- Community-Driven Open Source Entwicklung

FerrisKey zeigt, wie modernes IAM aussehen kann – performant, sicher und entwicklerfreundlich. Die Kombination aus Rust und hexagonaler Architektur macht es zur idealen Wahl für Teams, die Wert auf Wartbarkeit und Performance legen – oder wäre es doch in Go schneller und besser gewesen? Man weiß es nicht.

https://github.com/ferriskey/ferriskey

s3grep – Schnelles Parallel-grep für S3-Buckets

s3grep bringt die Power von grep in die Cloud – ein CLI-Tool in Rust (wieder kein Go), das parallel und concurrent durch Amazon S3-Buckets sucht. Perfekt für Log-Analyse und das Durchsuchen unstrukturierter Daten direkt in S3, ohne sie erst herunterladen zu müssen.

Features:

- Parallele, concurrent Suche über S3-Objekte

- Automatische .gz-Dekompression on-the-fly

- Progress-Bars für Dateien und verarbeitete Bytes

- Case-sensitive und -insensitive Suche

- Zeilennummern-Ausgabe optional

- Robuste Fehlerbehandlung bei Binary-Files

- Farbige Match-Hervorhebung im Terminal

- Konfigurierbare Anzahl concurrent Tasks

Endlich grep für die Cloud-Ära! s3grep löst ein interessantes Problem für DevOps-Teams, die täglich mit S3-Logs arbeiten. Die Performance durch Parallelisierung macht auch große Bucket-Scans praktikabel – wäre da nicht das pro-request billing, daher Obacht beim rekursivem greppen.

https://github.com/dacort/s3grep

❓ Feedback & Newsletter Abo

Vielen Dank, dass du es bis hierhin geschafft hast!

Kommentiere gerne oder schicke mir Inhalte, die du passend findest.

Falls dir die Inhalte gefallen haben, kannst du mir gerne auf Twitter folgen.

Gerne kannst du mir ein Bier ausgeben oder mal auf meiner Wunschliste vorbeischauen – Danke!

Möchtest du den Newsletter wöchentlich per E-Mail erhalten?

Einfach hier abonnieren: